本帖最后由 JIAYU 于 2021-3-23 09:49 编辑

感谢H7-TOOL的开源,我把其中FLM中提取FLASH下载算法的代码移植到了PC上,由原来的C 转成了C#

由于C#没有指针,移植的过程相当痛苦

特意来分享一下

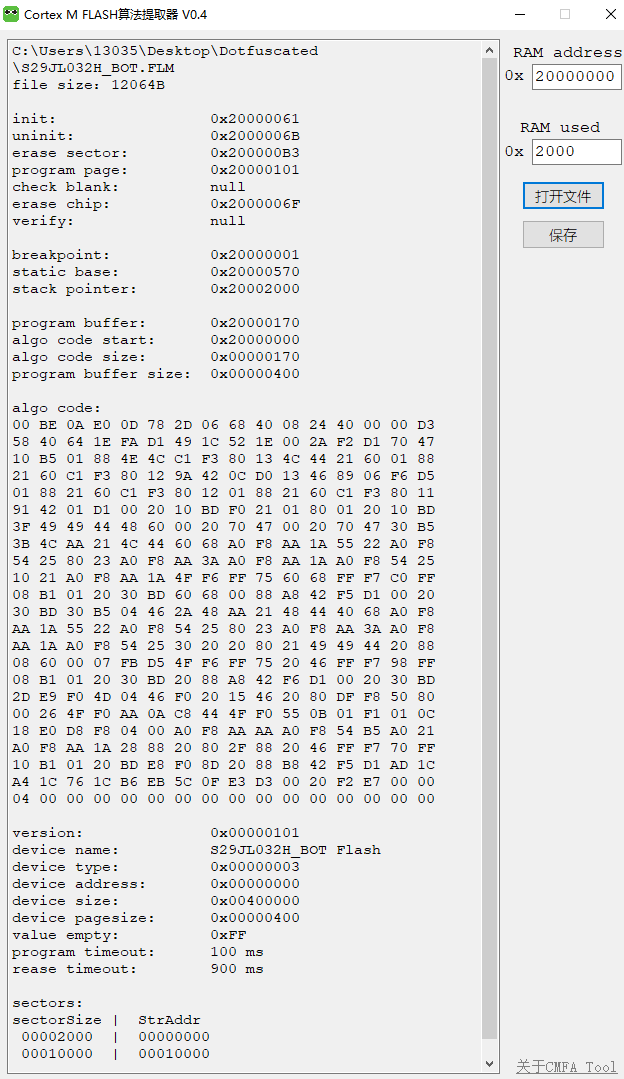

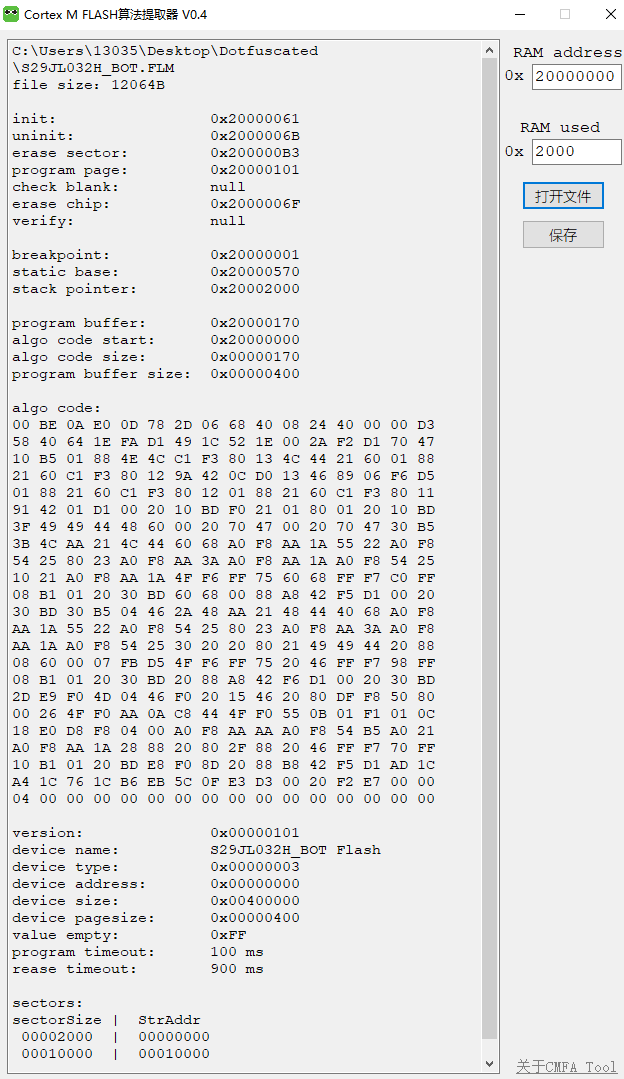

软件界面:

点击保存:

.c文件里面的内容

- #include "S29JL032H_BOT.h"

- static const uint8_t flash_code[] = {

- 0x00, 0xBE, 0x0A, 0xE0, 0x0D, 0x78, 0x2D, 0x06, 0x68, 0x40, 0x08, 0x24, 0x40, 0x00, 0x00, 0xD3,

- 0x58, 0x40, 0x64, 0x1E, 0xFA, 0xD1, 0x49, 0x1C, 0x52, 0x1E, 0x00, 0x2A, 0xF2, 0xD1, 0x70, 0x47,

- 0x10, 0xB5, 0x01, 0x88, 0x4E, 0x4C, 0xC1, 0xF3, 0x80, 0x13, 0x4C, 0x44, 0x21, 0x60, 0x01, 0x88,

- 0x21, 0x60, 0xC1, 0xF3, 0x80, 0x12, 0x9A, 0x42, 0x0C, 0xD0, 0x13, 0x46, 0x89, 0x06, 0xF6, 0xD5,

- 0x01, 0x88, 0x21, 0x60, 0xC1, 0xF3, 0x80, 0x12, 0x01, 0x88, 0x21, 0x60, 0xC1, 0xF3, 0x80, 0x11,

- 0x91, 0x42, 0x01, 0xD1, 0x00, 0x20, 0x10, 0xBD, 0xF0, 0x21, 0x01, 0x80, 0x01, 0x20, 0x10, 0xBD,

- 0x3F, 0x49, 0x49, 0x44, 0x48, 0x60, 0x00, 0x20, 0x70, 0x47, 0x00, 0x20, 0x70, 0x47, 0x30, 0xB5,

- 0x3B, 0x4C, 0xAA, 0x21, 0x4C, 0x44, 0x60, 0x68, 0xA0, 0xF8, 0xAA, 0x1A, 0x55, 0x22, 0xA0, 0xF8,

- 0x54, 0x25, 0x80, 0x23, 0xA0, 0xF8, 0xAA, 0x3A, 0xA0, 0xF8, 0xAA, 0x1A, 0xA0, 0xF8, 0x54, 0x25,

- 0x10, 0x21, 0xA0, 0xF8, 0xAA, 0x1A, 0x4F, 0xF6, 0xFF, 0x75, 0x60, 0x68, 0xFF, 0xF7, 0xC0, 0xFF,

- 0x08, 0xB1, 0x01, 0x20, 0x30, 0xBD, 0x60, 0x68, 0x00, 0x88, 0xA8, 0x42, 0xF5, 0xD1, 0x00, 0x20,

- 0x30, 0xBD, 0x30, 0xB5, 0x04, 0x46, 0x2A, 0x48, 0xAA, 0x21, 0x48, 0x44, 0x40, 0x68, 0xA0, 0xF8,

- 0xAA, 0x1A, 0x55, 0x22, 0xA0, 0xF8, 0x54, 0x25, 0x80, 0x23, 0xA0, 0xF8, 0xAA, 0x3A, 0xA0, 0xF8,

- 0xAA, 0x1A, 0xA0, 0xF8, 0x54, 0x25, 0x30, 0x20, 0x20, 0x80, 0x21, 0x49, 0x49, 0x44, 0x20, 0x88,

- 0x08, 0x60, 0x00, 0x07, 0xFB, 0xD5, 0x4F, 0xF6, 0xFF, 0x75, 0x20, 0x46, 0xFF, 0xF7, 0x98, 0xFF,

- 0x08, 0xB1, 0x01, 0x20, 0x30, 0xBD, 0x20, 0x88, 0xA8, 0x42, 0xF6, 0xD1, 0x00, 0x20, 0x30, 0xBD,

- 0x2D, 0xE9, 0xF0, 0x4D, 0x04, 0x46, 0xF0, 0x20, 0x15, 0x46, 0x20, 0x80, 0xDF, 0xF8, 0x50, 0x80,

- 0x00, 0x26, 0x4F, 0xF0, 0xAA, 0x0A, 0xC8, 0x44, 0x4F, 0xF0, 0x55, 0x0B, 0x01, 0xF1, 0x01, 0x0C,

- 0x18, 0xE0, 0xD8, 0xF8, 0x04, 0x00, 0xA0, 0xF8, 0xAA, 0xAA, 0xA0, 0xF8, 0x54, 0xB5, 0xA0, 0x21,

- 0xA0, 0xF8, 0xAA, 0x1A, 0x28, 0x88, 0x20, 0x80, 0x2F, 0x88, 0x20, 0x46, 0xFF, 0xF7, 0x70, 0xFF,

- 0x10, 0xB1, 0x01, 0x20, 0xBD, 0xE8, 0xF0, 0x8D, 0x20, 0x88, 0xB8, 0x42, 0xF5, 0xD1, 0xAD, 0x1C,

- 0xA4, 0x1C, 0x76, 0x1C, 0xB6, 0xEB, 0x5C, 0x0F, 0xE3, 0xD3, 0x00, 0x20, 0xF2, 0xE7, 0x00, 0x00,

- 0x04, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

- };

- const program_target_t flash_algo = {

- 0x20000061, // Init

- 0x2000006B, // UnInit

- 0x2000006F, // EraseChip

- 0x200000B3, // EraseSector

- 0x20000101, // ProgramPage

- //0x00000000, // CheckBlank

- //0x00000000, // Verify

- // BKPT : start of blob + 1

- // RSB : address to access global/static data

- // RSP : stack pointer

- {

- 0x20000001,

- 0x20000570,

- 0x20002000

- },

- 0x20000170, // mem buffer location

- 0x20000000, // location to write prog_blob in target RAM

- sizeof(flash_code), // prog_blob size

- flash_code, // address of prog_blob

- 0x00000400, // ram_to_flash_bytes_to_be_written

- };

CortexM FLASH算法提取器.rar

(37.95 KB, 下载次数: 362)

CortexM FLASH算法提取器.rar

(37.95 KB, 下载次数: 362)

|

发表于 2021-3-22 11:53:02

发表于 2021-3-22 11:53:02

发表于 2022-9-9 14:35:47

发表于 2022-9-9 14:35:47

楼主

楼主